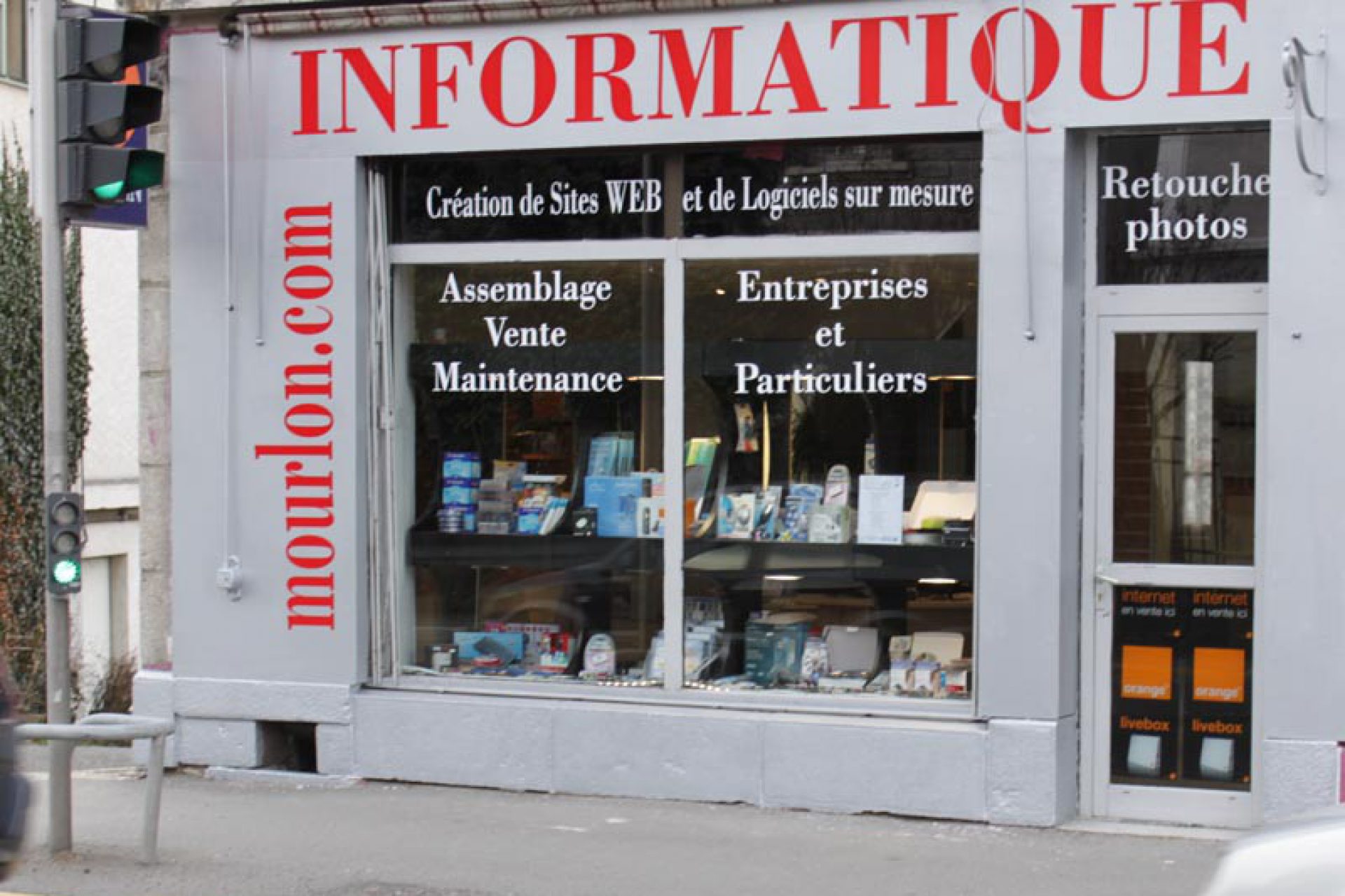

Informatique mourlon – 77 avenue Carnot – 19200 Ussel – 05 55 72 31 55.

Ouvert du lundi au vendredi, de 9h à 12h30 et de 15h à 19h30.

A votre écoute pour enrichir au mieux votre utilisation du numérique et optimiser les résultats de votre travail.

Pour que chacune de vos données soit sécurisée et exploitée le plus simplement avec toute l’efficacité possible.

Jacques Mourlon fort de plus de vingt ans d’expériences et diplômé de l’Institut National Polytechnique de Toulouse, en troisième cycle d’électronique à l’ENSEEIHT, est heureux de vous accueillir à la boutique au 77 avenue Carnot à Ussel.

- Vente et réparation d’ordinateurs PC et Mac d’ Apple.

- Réparation de smartphones.

- Création d’applications métiers sur mesure.

- Optimisation du traitement de vos données.

- Création de sites Internet.

- Réalisation de Logos.

Interventions à :

- Ussel

- Saint Angel

- Meymac

- Peyrelevade

- Bugeat

- Eygurande

- Merlines

- Bort les Orgues

- Bourg-Lastic

- Sornac

- Liginiac

- Neuvic

- Darnet

- Sérandon

- Etc…